La blockchain de Ethereum permite la ejecución descentralizada de contratos inteligentes, los cuales son cada vez más lucrativos, tentando, de esta forma, a los atacantes. De ahí, que los hackers estén apuntado a ellos con mucha alevosía.

A esta práctica se le conoce como honeypot y en ella, los atacantes son mucho más proactivos que reactivos, haciendo que los contratos sean más susceptibles a trampas ocultas y permitiendo a cualquier usuario drenar el Ether (la moneda nativa de Ethereum).

Para explotar este aparente fallo, se abre una segunda trampilla que detiene dicho drenaje. Los ataques Honeypot funcionan porque la gente se deja engañar fácilmente.

¿Cómo funciona la estafa honeypot?

En los ciberataques de criptomonedas como los honeypots, el dinero del usuario queda encarcelado y sólo el creador del honeypot (atacante) podrá recuperarlo. Generalmente se implementa después de un firewall. Esta práctica funciona en tres etapas:

- Recolectan información

- Investigan el ataque

- Reducen la fuerza de ataque

Simulan el comportamiento de un sistema real

La creación de honeypots en los contratos inteligentes de Ethereum no requiere ningún conocimiento especial.

En realidad, un atacante es un usuario normal de Ethereum, que usa el dinero para crear un contrato inteligente y ponerle un cebo.

Un tipo de funcionamiento de los honeypots consiste en utilizar un ordenador y aplicaciones para simular el comportamiento de un sistema real que puede ser interesante.

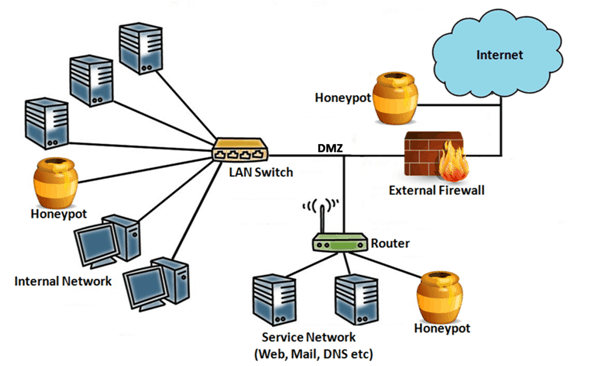

A pesar de su apariencia, está separado y supervisado. La comunicación de un honeypot con los usuarios legítimos se considera hostil. Muchas redes tienen una zona desmilitarizada con honeypots (DMZ).

Este método lo mantiene aislado de la red principal de producción y reduce el riesgo de que una red principal se vea comprometida por la monitorización de un honeypot en la DMZ.

En cuanto a la ubicación, depende de su complejidad, del tráfico que pretende atraer y de su proximidad a los recursos vitales de la empresa. El entorno siempre estará segregado de la producción.

Al desviar la atención de los atacantes, la actividad de los honeypots registra y muestra el grado y los tipos de amenazas a los que se enfrenta una red.

También, pueden ser secuestrados por los ciberdelincuentes y ser utilizados contra sus propietarios. Los honeypots también se han utilizado para recopilar información sobre investigadores u organizaciones o para difundir información errónea.

Las máquinas virtuales suelen albergar honeypots. Los ejemplos incluyen una red y herramientas de análisis.

Tanto las herramientas de código abierto como las comerciales pueden ayudar a desplegar y gestionar los honeypots. Existen sistemas individuales y combinados que se promocionan como tecnología de engaño.

Tipos de honeypots

Existen los de investigación que son usados por especialistas para entender la naturaleza del ataque y la psicología del atacante, recopilando datos, puntos débiles y cepas de malware.

También, observan tanto su entorno como el mundo exterior. Estos datos pueden ayudar a priorizar los parches y las inversiones futuras. Son más complejos y se basan en más datos.

Los de producción son usados en entornos corporativos y ofrecen más posibilidades de supervisión y cubren las lagunas de detección en torno a los escaneos de la red y el movimiento lateral.

De igual manera, ejecutan servicios que normalmente funcionan junto a sus servidores.

Ambos tienen varios niveles de sofisticación:

- De alta interacción: opera varios servicios, pero guarda menos datos. No pretenden duplicar los sistemas de producción, pero parecen ejecutar todos los servicios asociados a ellos, incluidos los sistemas operativos.Utilizando esta forma de honeypot, la organización que lo despliega puede observar las tácticas del adversario. Requieren muchos recursos y mantenimiento, pero los resultados pueden merecer la pena.

- De interacción media: replican la capa de aplicación, pero carecen de sistema operativo. Se esfuerzan por impedir o confundir a los atacantes para que las organizaciones tengan más tiempo para responder eficazmente.

- De baja interacción: se utilizan como método de detección de alerta temprana. Como son fáciles de configurar y gestionar, muchos equipos de seguridad los emplean en toda su red. Este sistema de tipo productivo utiliza numerosos servidores. Contiene sensores, datos confidenciales e información de los usuarios.

Tecnologías utilizadas

La mayoría se vale de los servidores con conexiones. Los de clientes buscan activamente servidores maliciosos y sus sistemas suelen estar virtualizados y protegidos por un esquema de contención.

Los ordenadores infectados se detectan a través de los honeypots de malware. Y como Ghost, se asemejan a dispositivos de almacenamiento USB.

No uno, sino varios honeypots conforman una honeynet, pensados para seguir los movimientos de un atacante e interceptar todas las comunicaciones.

Los de spam emulan relés de correo y proxies abiertos. Al enviarse a sí mismos un correo electrónico, primero prueban el relé de correo disponible. Si tienen éxito, enviarán una gran cantidad de spam.

Este tipo de honeypot puede identificar la prueba y detener el spam que le sigue.

Como las inyecciones SQL, suelen pasar desapercibidas por los cortafuegos.

Un honeypot de criptomonedas

Examinar el historial de operaciones puede ayudar a detectar una estafa de criptomoneda honeypot. Una criptodivisa debería permitirle comprar y vender a voluntad.

En un fraude honeypot, la moneda será ampliamente comprada, pero difícil de vender. Esto significa que es una moneda falsa que hay que evitar.

Además, dependiendo del comportamiento, la ciencia de los datos puede caracterizar los contratos como honeypots o no.

En los contratos de Ethereum

A pesar de las normas y convenciones bien establecidas, los escritores de contratos inteligentes pueden presentar su código de forma engañosa o ambigua. Los hackers desprevenidos pueden pagar el precio.

El compilador es la segunda área en la que los desarrolladores de contratos inteligentes pueden sacar provecho.

Hay una serie de problemas a nivel de compilador que siguen siendo desconocidos. A menos que el contrato haya sido evaluado en condiciones reales, estos honeypots pueden quedar ocultos.

El tercero muestran los datos en los exploradores de blockchain de forma incompleta.

Aunque mucha gente confía en los datos de Etherscan, no siempre son precisos. Los astutos desarrolladores pueden explotar la idiosincrasia del explorador.

¿Qué diferencia un honeypot de una red neuronal?

Un honeynet está conformado por dos o más honeypots y una red conectada puede ser útil. Una invasión puede ser rastreada mientras se mueve entre los nodos de la red e interactúa con varios sitios a la vez.

El propósito es convencer a los hackers de que han penetrado con éxito en la red, aumentando así el realismo de la configuración.

La tecnología de engaño se refiere a los honeypots y honeynets avanzados que incluyen cortafuegos de nueva generación, sistemas de detección de intrusiones y pasarelas web seguras.

Además, permite a un honeypot responder en tiempo real a los posibles atacantes. También, pueden ayudar a las empresas a mantenerse al día ante las ciberamenazas.

Proporcionan información crítica y pueden ser la mejor manera de atrapar a un atacante en el acto, aunque sea difícil predecir y prevenir todos los ataques. También son un recurso útil para los expertos en ciberseguridad.

¿Por qué utilizar los honeypots?

Los analistas pueden utilizarlos para obtener datos de asaltos reales y otras actividades delictivas.

Con o sin cifrado, los honeypots pueden detectar actividades nefastas.

Aunque los honeypots tienen numerosas ventajas, son más los inconvenientes y riesgos. Por ejemplo, no solo recogen datos durante un ataque, si no se hace ningún esfuerzo por acceder a este, no se obtienen datos para analizar el ataque.

Además, una red sólo recoge el tráfico dañino cuando es atacada; un atacante evitará una red de honeypots si sabe que lo es.

Los hackers expertos distinguen fácilmente los honeypots de los sistemas de producción legales utilizando técnicas de huella digital del sistema.

A pesar de estar aislados de la red real, los honeypots acaban conectándose para que los administradores puedan acceder a los datos que contienen. Por ello, uno de alta interacción se considera más arriesgado que uno de baja interacción.

En general, los honeypots ayudan a los investigadores a identificar las amenazas a la seguridad de la red, pero no deben sustituir a los IDS tradicionales.

Por ejemplo, un honeypot mal configurado puede utilizarse para acceder a sistemas del mundo real o como plataforma de lanzamiento de ataques a otros sistemas.

¿Cómo evitar el fraude de los contratos honeypot?

Existen herramientas que te ayudarán a detectar las banderas rojas y a evitar esta estafa. Utiliza Etherscan para las monedas de Ethereum y BscScan para las monedas de Binance Smart Chain.

Introduce el Token ID de tu moneda en el sitio web correspondiente. A continuación, ve a «Token Tracker«. Aparecerá una pestaña de «Titulares». Podrás ver todos los monederos de tokens y grupos de liquidez.

Estas son algunas de las señales de advertencia:

- No existen monedas muertas: Un proyecto está en gran medida a salvo si más del 50% de las monedas están muertas (identificadas como 0x00000000000000000000000000000000dead).

- Auditoría: Si una empresa fiable los audita, las posibilidades de que se trate de un honeypot son escasas.

- Monederos grandes: Evita las criptomonedas con sólo uno o dos monederos.

- Examina su página web: Esto debería ser sencillo, pero un sitio web apresurado con un desarrollo inadecuado es una bandera roja. Introduce el nombre del dominio en whois.domaintools.com para ver cuándo se registró para un sitio web. Si se registró en un plazo de 24 horas o menos desde el inicio del proyecto, probablemente se trate de una estafa.

- Redes sociales: Muchos proyectos de estafa tienen imágenes robadas, errores gramaticales, «mensajes spam» poco atractivos (como «¡ponga su dirección ETH abajo!»), y ningún enlace a información vital del proyecto.

- Token Sniffer: Introduce el ID del token en la parte superior derecha para encontrar los resultados de la «Auditoría de contratos automatizada». Evita el proyecto si aparece alguna alerta. El uso de plantillas de contratos ha hecho que el indicador «No hay contratos de tokens similares anteriores» sea un falso positivo.

Introduce de nuevo el Token ID y observa los gráficos si tu moneda aparece en Binance Smart Chain. Aléjate si ningún monedero o sólo uno o dos venden tu moneda. Probablemente se trate de un honeypot.

Por último, haz tus deberes antes de desprenderte de tu dinero duramente ganado para comprar criptodivisas.